Исследователи из Akamai нашли способ вырубать криптомайнерские ботнеты, не трогая легитимные пулы. В отчёте описаны две техники, которые используют особенности протокола Stratum и политики самих пулов. Всё сводится к тому, чтобы валить прокси или кошелёк злоумышленника через фродовые действия, имитируя поведение майнера.

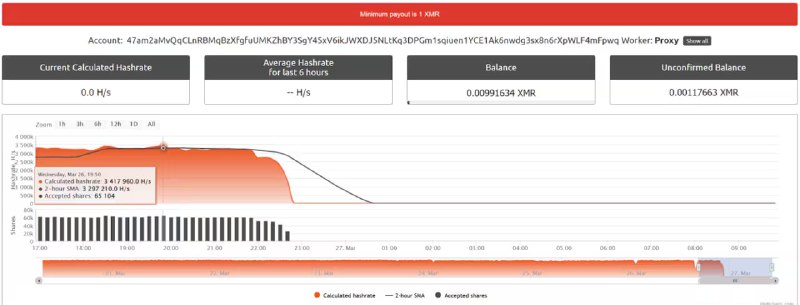

Первая методика — "bad shares". Она работает, если у атакующего используется прокси-сервер между ботами и пулом. Исследователи подключаются к этому прокси как будто обычные майнеры и начинают слать плохие шары (некорректные результаты). Прокси не валидирует их как надо и пробрасывает в пул. В ответ пул банит прокси, и вся ботнет-сеть идёт на паузу — загрузка CPU у жертвы падает с 100% до нуля.

Вторая техника нацелена на ситуации, когда майнер напрямую подключён к публичному пулу без прокси. Если кошелёк связан более чем с 1000 активных воркеров, пул может временно заблокировать его. Akamai использовали инструмент, который запускает более 1000 соединений с одним и тем же кошельком. В результате — часовой бан кошелька, остановка добычи. Правда, тут всё откатывается, как только атака прекращается.

Для этого Akamai разработали собственный тул XMRogue, который маскируется под легитимного майнера, шлёт плохие шары и сносит прокси или кошелёк с пула. Всё это уже протестировано на Monero, но подход можно адаптировать и под другие коины.

Легитимный майнер поправит кошелёк и IP за пару минут. А вот ботнету с десятками тысяч узлов придётся делать рефакторинг всей архитектуры. И как показывает практика, у дешёвых криптоопераций на это просто нет рук.

Типичный

Create: Update:

>>Click here to continue<<

Типичный Сисадмин

Share with your best friend

VIEW MORE