The Open Source Problem

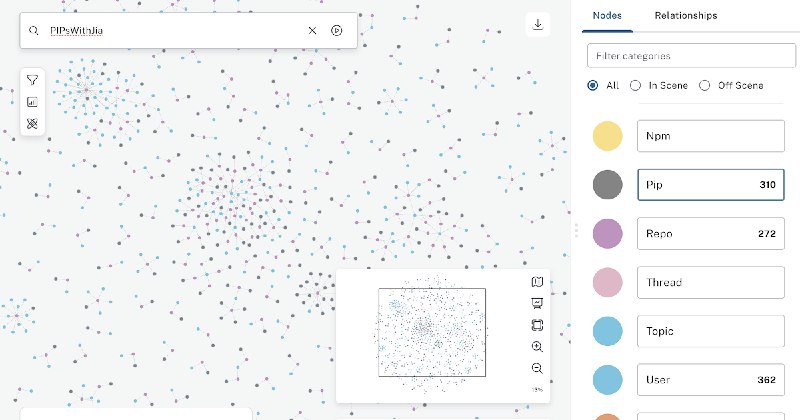

Мы в канале любим статистику, особенно если она хорошо раскрывает глобальные проблемы на примере громких инцидентов. Недавно нам попался интересный ресерч: автор которого взял 5000 pip-пакетов и применил к ним "критерии Цзя Тан", того самого китайского контрибьютора бекдора в xz. Набор критериев простой: права на коммит, китайский часовой пояс и email, в котором сочетается имя и номер. В результате получилось 310 pip-пакетов. Даже у контрибьютеров самого pip есть некий [email protected], соответствующий таким критериям. Дополнительно можно почитать здесь и здесь.

А теперь взглянем на статистику Blackberry из их отчета о безопасности цепочки поставок ПО, составленного по результатам опроса 1000 старших руководителей:

- 51% компаний смогли восстановиться после взлома в течение недели, около 40% потребовалось месяц.

- 74% атак исходили от участников цепочки поставок программного обеспечения, о которых компании не знали или не отслеживали до взлома.

- Хотя 78% компаний отслеживают влияние атак на цепочку поставок, только 65% информируют своих клиентов об этих инцидентах.

Учитывая, что трактовать и ту и другую статистику можно по-разному, выводы делайте сами.

Мы, в свою очередь, подбросим очередную новость о том, как в популярный проект polyfill.js китайцы внедрили вредоносный код на 100k+ сайтов. Здесь, правда, история о том, как развивалась атака, более загадочная, ибо домен и GitHub-репозиторий были переданы китайским мейнтейнерам в феврале этого года одним из разработчиков polyfill, принадлежащей компании Fastly. Поясняем: один из рядовых разработчиков компании, которой принадлежит проект polyfill, просто взял и продал проект новым владельцам (за что, скорее всего, получил хорошие деньги). Есть semgrep правило для поиска и замены вредоносных пакетов. Вот также полезный свежий ресерч.

#supplychain

>>Click here to continue<<